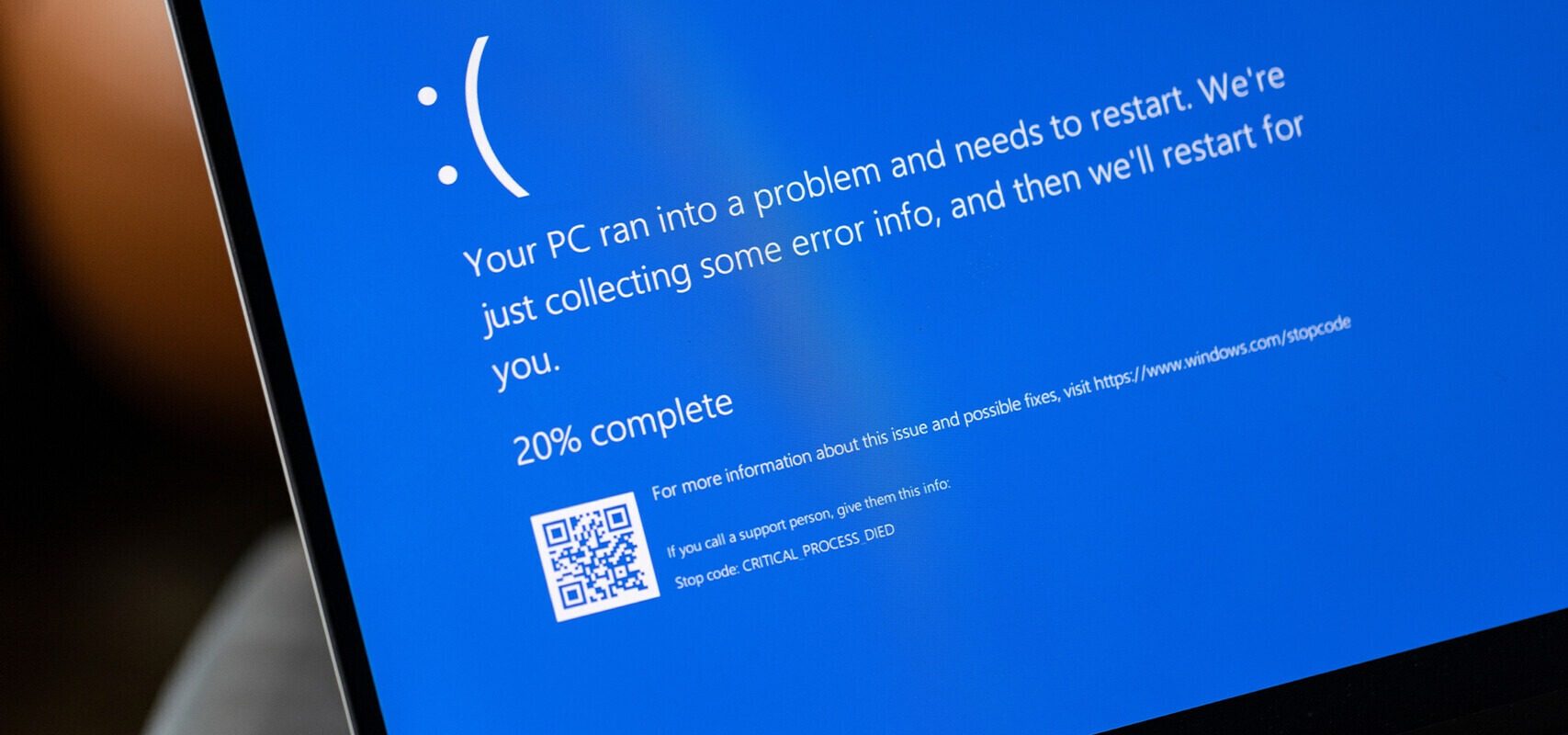

Recent, actualizările de securitate lansate de Microsoft în august 2025 au declanșat o serie de probleme neașteptate pentru utilizatorii de Windows. În special, patch-urile menite să remedieze o vulnerabilitate critică au cauzat dificultăți în instalarea și rularea anumitor aplicații și au crescut solicitările de User Account Control (UAC). Aceste efecte secundare afectează funcționarea normală a sistemului, punând în evidență echilibrul delicat între securitate și utilizare.

Vulnerabilitatea reparată și efectele secundare

Problemele au avut la bază un patch pentru vulnerabilitatea CVE-2025-50173, o eroare de tip privilege escalation în Windows Installer. Aceasta permitea unui atacator autentic să obțină privilegii de tip SYSTEM, sporind riscul de compromitere.

Pentru a reduce aceste riscuri, Microsoft a implementat verificări mai stricte prin User Account Control. Astfel, orice operațiune de reparare MSI sau instalare de aplicații configurează pentru fiecare utilizator solicitarea de acreditări administrator. În lipsa acestora, procesul eșuează cu mesaje de eroare.

De exemplu, instalarea versiunii vechi Office Professional Plus 2010 generează eroarea Error 1730 pe utilizatorii standard. Alte aplicații afectate includ produse Autodesk precum AutoCAD și Inventor, sau pachete distribuite prin Configuration Manager utilizând configurări de tip „advertising”.

Ce sisteme de operare sunt afectate

Lista platformelor vizate extinsă cuprinde atât versiunile pentru utilizatori casnici, cât și cele pentru servere. Printre acestea se numără:

– Windows 11 (versiunile 24H2, 23H2 și 22H2)

– Windows 10 (22H2, 21H2, 1809, LTSC 2019, LTSC 2016, 1607, LTSB 2015)

– Windows Server (2025, 2022, 2019, 2016, 2012 R2, 2012, 1809)

Conform Windows release health dashboard, scopul modificării a fost să solicite acreditări administrative pentru orice operațiune Windows Installer. În schimb, mulți utilizatori standard nu pot instala sau rula aplicații fără intervenția administratorului.

Microsoft discută deja despre o soluție pe termen lung. Aceasta va permite administratorilor IT să definească aplicații care pot executa operațiuni MSI fără a declanșa prompturi UAC. Această actualizare va fi disponibilă în viitor.

Recomandări și măsuri temporare

Până la implementarea unei soluții oficiale, Microsoft sugerează două metode temporare:

– Rularea aplicațiilor ca administrator – prin meniul Start sau din rezultatele căutării, utilizatorii pot selecta „Run as administrator”.

– Aplicarea unui Group Policy special – pentru utilizatorii care nu pot rula aplicațiile ca administrator, există posibilitatea setării unei politici prin mecanismul Known Issue Rollback (KIR). Aceasta este disponibilă pentru anumite versiuni, dar necesită sprijin din partea suportului Microsoft.

Pe lângă aceste probleme, compania investighează și alte deficiențe raportate, cum ar fi întârzieri și sacadări în streaming cu software NDI pe Windows 10 și 11. În același timp, Microsoft a precizat că actualizările nu sunt legate de plângeri privind defectarea sau coruperea datelor pe unitățile SSD și HDD.

Concluzie

Actualizările de securitate din august 2025 au remediat o vulnerabilitate gravă, însă au generat și dificultăți tehnice pentru utilizatori și administratori IT. Monitorizarea evoluțiilor și aplicarea recomandărilor temporare rămân esențiale pentru menținerea funcționării optime a sistemelor Windows.

Fii primul care comentează